Datensicherheit in der Cloud ist ein Thema, das viele beschäftigt – dabei wird oft übersehen, dass Cloudinstallationen nicht nur meist professioneller verwaltet werden als die IT eines typischen Mittelständlers, sondern dass Cloudsysteme Sicherheit von Beginn an eingebaut haben. Die neue Folge von „Zsolt erklärt“ geht darauf ein.

Aufmerksamkeit erhält man, wenn die Aussagen, die man von sich gibt, zunächst mal unerwartet sind. Wichtig ist, dass die dann folgende Aussage beweisbar ist, sonst begibt man sich in den Wald der Ammenmärchen und Lügen.

Hier ein Beispiel aus meiner Vergangenheit, das dies veranschaulicht. 1996 haben wir in Deutschland angefangen ein No-Name-Produkt zu verkaufen, das auf einem „Tetris Spielecomputer“, einem Windows 95-PC lief: Das System hieß SolidWorks. Das Belächeln durch die damaligen Platzhirsche war uns sicher. Keiner kannte uns, wir mussten auf uns aufmerksam machen. Eine unsere sehr erfolgreichen Gesprächseinleitungs-Provokationen war seinerzeit: „Stellen Sie sich vor, Sie erhalten 80% der Funktionalität von PRO/Engineer zu 20% des Preises.“ Der Unglauben war groß. Diejenigen, die sich trauten, in mein Hamburger Büro zu kommen, haben den Beweis gesehen.

Kommen wir mal zurück zu meiner Provokation zur Datensicherheit im Titel dieses Artikels: „Ihre Daten sind 100% sicher in der Cloud“. „In der Cloud wird ständig geklaut“ hört sich zwar lustig an, ist aber ein Ammenmärchen.

Analysieren wir das Ganze mal. Wie ist die Faktenlage?

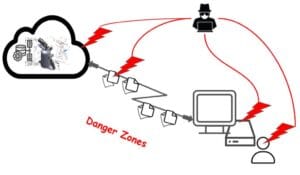

Wenn wir uns so eine typische Anwendung, eine typische Desktop-Cloud Konstellation ansehen, gibt es diese 4 Stationen:

- Ein Anwender an seinem Arbeitsplatz erzeugt Daten beziehungsweise Dateien

- Ein Computer mit Festplatte sichert gerade bei Desktop 3D-CAD-Systemen aus Performancegründen die Arbeitsergebnisse des Anwenders lokal

- Über eine Internetverbindung werden die Ergebnisse auf die Cloud kopiert

- Das Cloud-Laufwerk oder die Anwendung auf der Cloud stellt die Daten anderen Nutzern zur Verfügung.

Damit ergeben sich auch zwangsläufig die vier Zonen der Gefahr für die Datensicherheit, die die vier Einfallstore für Datendiebe bilden:

- Den User „knacken“

- Die lokale Festplatte „knacken“

- In der Internet Verbindung „stehlen“

- Die Cloud „knacken“

Gehen wir die 4 Einfallstore durch.

Diebstahl an der zentralen Stelle: Die Cloud

Cloud Dienstleister, die Cloudanwendungen und -ablagen zur Verfügung stellen, sind hochprofessionell. Ich denke da in erster Linie mal an Banken. Um die ihnen anvertrauten Daten, Gelder und Vorgänge ist ein Fort Knox gebaut. Wer hat schon mal Geld verloren wegen einer aus IT-Gründen gescheiterten Transaktion?

Das ist bei Dienstleistern, die ERP Anwendungen wie SAP S/4HANA Cloud oder Vertriebsanwendungen wie Salesforce liefern, genauso. Banken und ERP Anwender nutzen schon lange ausgelagerte Systeme, Cloud Anwendungen und die Cloud. Es gibt dabei keine Bedenken in Bezug auf die Datensicherheit.

Wenn ein Hacker die Wahl hat zwischen dem Fort Knox des Spezialisten, wie AWS, oder der Infrastruktur des Mittelständlers, ist die Wahl einfach. Dieses Beispiel lässt sich auf das Alltagsleben projizieren: Wenn ein Einbrecher vor ein Reihenhauszeile steht und feststellt, dass ein Haus sichtbare zusätzliche Sicherheitsmechanik installiert hat, das andere dagegen nicht, steigt er in das andere ein.

Ein weiterer Sicherheitsmechanismus, ein doppeltes Schloss sozusagen, das zu nahezu 100% Sicherheit führt, kann folgendes sein: Sollte der Datendieb doch eine Datenbank oder Teile einer Datenbank aus dem Fort Knox stehlen können, hat er nicht automatisch den Schlüssel für die Verwendung. Er muss eine Desktopanwendung zu Verfügung haben, mit der er auf einem eigenen Computer die Datenbank öffnen kann.

Bei Cloudsystemen wie Onshape existiert keine Desktopanwendung. Es entzieht sich meiner Kenntnis, ob dies bei Salesforce und SAP S/4HANA Cloud auch so ist.

Der Diebstahl auf dem Weg: Die Internetverbindung

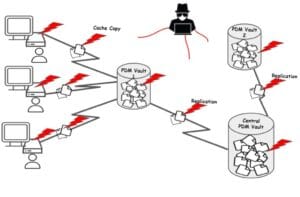

Das Ganze wird umso sicherer, wenn die Daten verschlüsselt in einer Datenbankstruktur auf der Cloud abgelegt sind, und nur Records mit Anweisungen zu Datenmodelländerung über das Netz gehen, wie bei Salesforce, SAP S/4HANA oder eben Onshape. Diese Datenfragmente sind für Dritte und Diebe nutzlos.

Dagegen ist jedes Versenden von kompletten Datensätzen, auch bei der Replikation von Archiven auf verteilte PDM-Standorte üblich, die Einladung zum einfachen Diebstahl. Datensicherheit sieht anders aus.

Der Diebstahl vor Ort: Die Festplatte

Die beste Sicherheit ist gewährleistet, wenn es nichts zu stehlen gibt. Wenn lokal auf der Festplatte kein geistiges Eigentum, keine Files, keine Konstruktion gelagert sind, ist dieses Einfallstor für Datendiebe geschlossen. Onshape und andere gute Cloud Anwendungen erzeugen kein Daten geistigen Eigentums lokal. Gefahr gebannt.

Geiselnahme des Anwenders: Social Engineering

Zu „Social Engineering“ schreibt Alex Bruskin, ein alter Dassault Kollege: „Stealing data from inside the firewall, which includes manipulating ‘good‘ authorized users into divulging their credentials by ’social engineering‘ attacks; acquiring ‘bad‘ users via insider threat path; acquiring read-only database credentials (which are often left unchanged for years); or acquiring database credentials baked into other programs.“

Der Anwender ist eine nicht zu vernachlässigende Schwachstelle für die Datensicherheit in jeder Infrastruktur, in der firmeninternen Softwareumgebung und in der Cloud. Prinzipiell gibt es zwei Einfallstore, die beabsichtigte Weitergabe von Zugangsdaten, also kriminelles Handeln, und die unbeabsichtigte, beispielsweise mittels Ausspähens durch Phishing.

Verschiedene Hilfsmittel sind dagegen im Einsatz, beispielsweise 2-Faktor-Authentifizierung und erzwungener regelmäßiger Passwortwechsel. Eine Ausbildung beziehungsweise Bewusstseinsverbesserung der Anwender ist ein anderes Hilfsmittel. Zu Social Engineering findet sich hier ein interessanter Beitrag von Kaspersky.

Die Cloud Datenbankablage und -anwendung, z.B. auf einem AWS Server in Irland, ist eine nahezu uneinnehmbare Festung. Die Kommandos und Fragmente von Informationen, die über das Internet schwirren, sind für einen Datendieb nutzlos. Die lokale Festplatte ist kein Ort mehr, um sein Bestes, sein geistiges Eigentum, aufzubewahren. Die Gefahrenzone Mensch: Dummheit im Umgang mit Daten und kriminelle Energie sind in (manchen) Menschen innewohnend. Hier helfen nur Mechanismen zum Schutz vor uns selbst.

Durch Einsatz von guten, 100% auf die Cloud zugeschnittenen Datenbankanwendungen sind die 3 IT-Gefahrenzonen so stark minimiert, dass die Aussage, die Cloud sei hundertprozentig sicher, im 99,xx%-Nachkommastellenbereich nah der 100 ist.